2022 war ein ereignisreiches Jahr für die Informationssicherheit. Wir sahen Cyberangriffe zwischen sich bekriegenden Staaten, ganze Staaten, die nach Angriffen bösartiger Cyberkrimineller offline gingen, und Datenschutzverletzungen in allen möglichen Unternehmen(Twitter, Marriot und Binance, unter anderem). Es ist klar, dass Wachsamkeit für den Schutz vor diesen Angriffen unerlässlich ist, und es ist entscheidend, über die neuesten Bedrohungen informiert zu bleiben. Um sicher zu sein, ist es wichtig, robuste Sicherheitsmaßnahmen zu implementieren, eine interne Sicherheitsrisikobewertung durchzuführen, die Mitarbeiter darin zu schulen, wie sie Gefahren erkennen und vermeiden können, und die Sicherheitsverfahren regelmäßig zu überprüfen und zu aktualisieren.

Und 2023 scheint es nicht anders zu sein: Social-Media-Betrügereien schaffen ein neues (A)Social-Engineering-Schlachtfeld, auf dem Gegner und staatlich geförderte Angreifer Social-Engineering-Techniken als ersten Schritt (initialer Zugangsvektor) in groß angelegten Kampagnen einsetzen. Diese zielen darauf ab, in Systeme einzudringen, Ransomware zu verbreiten oder sensible Informationen zu stehlen. Die Angriffe auf kritische Infrastrukturen sind so hoch wie nie zuvor, Deep-Fake-Angriffe werden immer überzeugender, und das Aufkommen des Metaversums wird den Weg für neue Cyberkriminalität ebnen.

Aber nicht alles wird im Jahr 2023 düster und trübe sein. Eine kürzlich von ClubCISO durchgeführte Umfrage zeigt, dass sich die Verlagerung auf Remote- und Hybridarbeit positiv auf die Einstellung der Mitarbeiter zur Sicherheit ausgewirkt hat. Die Studie zeigt, dass eine gute Sicherheitskultur in vielen Unternehmen zur Normalität geworden ist, da das Sicherheitsbewusstsein ständig geschult wird.

Risikobewertungen

Bei der Arbeit an Maßnahmen zur Informations- und Cybersicherheit verbringen Unternehmen viel Zeit mit der Bewertung und Minderung von Sicherheitsrisiken. Risikobewertungen tragen zum Schutz vor Sicherheitsverletzungen bei, geben einer Organisation wichtige Informationen über ihre Sicherheitslücken und helfen bei der Ausrichtung von Sicherheitsinvestitionen. Doch mit dem anhaltenden Trend zur Heimarbeit hat sich ein Teil der Verantwortung für die Cybersicherheit vom Unternehmen auf die Mitarbeiter zu Hause verlagert. Die Durchführung einer Risikobewertung für die persönliche Informationssicherheit zu Hause kann Ihnen helfen, potenzielle Risiken für Ihre persönlichen Daten und vertraulichen Informationen zu erkennen und zu mindern. Im Folgenden sind einige Schritte aufgeführt, die bei der Durchführung einer Risikobewertung zu beachten sind:

1. Identifizierung von Informationswerten

Erstellen Sie eine Liste aller persönlichen und arbeitsbezogenen Daten und sensiblen Informationen, die Sie zu Hause aufbewahren, einschließlich finanzieller Daten, medizinischer Unterlagen und persönlicher Identifikationsdaten. Ihre Vermögensliste kann Folgendes enthalten:

- Persönliche Identifizierungsinformationen (PII): sensible Daten wie Ihr vollständiger Name, Ihr Geburtsdatum, Ihre Sozialversicherungsnummer, Reisepassdaten und Führerscheindaten.

- Finanzinformationen: Bankdaten, Anlagedaten, Kreditkartennummern und andere Finanzdokumente.

- Medizinische Informationen: Gesundheitsakten, Rezeptinformationen und andere medizinische Dokumente können als sensibel angesehen werden.

- Persönliche Dokumente: alle Dokumente, die persönliche Informationen enthalten, wie z. B. Ihre Geburtsurkunde, Heiratsurkunde, Scheidungsurteil und rechtliche Verträge.

- Digitale Vermögenswerte: alle digitalen Informationen wie Fotos, Videos, Musik und wichtige Dokumente, die auf Ihrem Computer, Telefon oder anderen elektronischen Geräten gespeichert sind.

- Passwörter und Anmeldedaten: Dies sind wertvolle Informationen, die Ihnen Zugang zu Ihren Konten gewähren können und die sicher und vertraulich aufbewahrt werden sollten.

- Geistiges Eigentum: jedes Originalwerk, das Sie geschaffen haben, wie z. B. Musik, Kunst oder Schriftstücke, die durch Urheberrechtsgesetze geschützt werden können.

2. Identifizierung von Bedrohungen

Identifizieren Sie potenzielle Bedrohungen für Ihre Daten und sensiblen Informationen, wie Malware, Hacking, Phishing, physischen Diebstahl, Verlust, Beschädigung und unbefugten Zugriff auf Ihr Wi-Fi-Netzwerk. Je nach Ihrer Situation bei der Arbeit von zu Hause aus kann die Liste der identifizierten Bedrohungen variieren. Im Internet gibt es zahlreiche Informationen über Bedrohungen der Cybersicherheit (z. B. hier). Sie sollten auch regionale und lokale physische Bedrohungen in Betracht ziehen, wie die Möglichkeit einer Umweltkatastrophe oder die Kriminalitätsrate in Ihrer Gegend.

3. Identifizierung von Schwachstellen

Identifizieren Sie potenzielle Schwachstellen in Ihrer Heimarbeitsumgebung, in Ihrem Heimnetzwerk und Ihren Geräten. Dabei kann es sich um schwache Passwörter, veraltete Software und ungesicherte Wi-Fi-Netzwerke handeln. Über mögliche Schwachstellen haben wir bereits in einem früheren Beitrag gesprochen. Eine Liste der Schwachstellen könnte Folgendes enthalten:

- Schwache Passwörter: eines der häufigsten Risiken, da diese leicht erraten oder geknackt werden können. Dies kann zu unbefugtem Zugriff auf persönliche Daten und sensible Informationen führen. Die Verwendung desselben Passworts für mehrere Konten ist ebenfalls eine schlechte Praxis, da sich Täter leicht Zugang zu diesen Konten verschaffen können.

- Phishing: Eine Art von Social-Engineering-Angriff, bei dem Cyberkriminelle gefälschte E-Mails, Nachrichten oder Texte versenden, die scheinbar von einer vertrauenswürdigen Quelle stammen, um Benutzer dazu zu bringen, ihre sensiblen Daten preiszugeben – wie z. B. Anmeldedaten oder finanzielle Informationen.

- Schadsoftware: Viren, Trojaner und Spyware können Computer und mobile Geräte infizieren, persönliche Daten stehlen und die Sicherheit gefährden. Malware kann durch E-Mail-Anhänge, bösartige Websites oder heruntergeladene Software verbreitet werden.

- Ungesichertes Wi-Fi: Ungesicherte Wi-Fi-Netzwerke können persönliche Daten und sensible Informationen für Hacker zugänglich machen. Die Nutzung ungesicherter Wi-Fi-Netzwerke kann auch das Risiko von Malware-Infektionen und anderen Arten von Cyberangriffen erhöhen.

- Fehlende Updates und Patches: Wenn Software und Betriebssysteme nicht aktualisiert werden, sind die Geräte anfällig für Sicherheitslücken und Schwachstellen. Hacker können diese Schwachstellen ausnutzen, um Zugang zu persönlichen Daten und sensiblen Informationen zu erhalten.

4. Risikostufe bestimmen

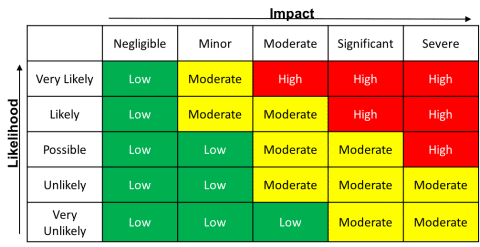

Bewerten Sie die Wahrscheinlichkeit und die möglichen Auswirkungen jeder identifizierten Bedrohung und Schwachstelle, um den Risikograd zu bestimmen. Es gibt viele Anleitungen zur Ermittlung der Risikostufe. Sie können eine einfache Risikobestimmungsmatrix verwenden, um eine Risikoeinstufung zu ermitteln, nach der Sie handeln können. Eine typische 5×5-Matrix ist unten abgebildet, aber Sie können Ihre eigene Matrix definieren, die Ihren persönlichen Bedürfnissen entspricht.

Sie können das Risikoniveau bewerten, indem Sie eine Achse (die Wahrscheinlichkeit eines bestimmten Vorfalls) mit der anderen Achse (die Auswirkungen, die ein Vorfall auf Sie haben könnte, wenn er eintritt) kombinieren. Das Risikoniveau liegt dort, wo sich beide Achsen treffen. Die Folgen können ein finanzieller Verlust, rechtliche oder vertragliche Verpflichtungen oder sogar der Verlust Ihres beruflichen Ansehens sein. Das Ergebnis der Tabelle zeigt uns, wie dringend wir eine erkannte Bedrohung und Schwachstelle angehen müssen.

5. Risiken entschärfen

Entwicklung eines Plans zur Abschwächung festgestellter Risiken durch Implementierung von Sicherheitskontrollen. Das NIST (National Institute of Standards and Technology der USA) definiert Sicherheitskontrollen als „die für ein Informationssystem oder eine Organisation vorgeschriebenen Schutzmaßnahmen oder Gegenmaßnahmen zum Schutz der Vertraulichkeit, Integrität und Verfügbarkeit des Systems und seiner Informationen“. Dazu gehören:

- Starke Passwörter

- Zwei-Faktor-Authentifizierung

- Antiviren-Software

- Aktualisierungen der Software und des Betriebssystems

- Absicherung von Wi-Fi-Netzwerken

- Physischer Schutz Ihres Heimbüros/Ihrer Wohnung selbst

Ihre Kontrollen können physischer Natur sein, z. B. Türschlösser, Tresore oder jede Art von physischer Zugangskontrolle. Ihre Gegenmaßnahmen können technischer Natur sein, wie verbesserte Authentifizierungsmethoden(MFA), Antiviren- und Anti-Malware-Software und Firewalls. Selbst Dinge wie die Teilnahme an einer Schulung oder die Verbesserung des Bewusstseins für die Informationssicherheit gelten als Gegenmaßnahmen.

6. Überwachung und Überprüfung

Überwachen und überprüfen Sie regelmäßig Ihre Sicherheitskontrollen und Gegenmaßnahmen, um sicherzustellen, dass sie wirksam und aktuell sind. In Unternehmen wird die Effektivität der etablierten Informationssicherheitskontrollen durch die Erstellung von Sicherheitsmetriken(Top 10 Cybersecurity Metrics and KPIs), regelmäßige Schwachstellenbewertungen und Penetrationstests oder interne Audits überprüft. Sie können ein persönliches Sicherheitsaudit durchführen, indem Sie Ihre Listen mit Vermögenswerten, Bedrohungen und Schwachstellen überprüfen und aktualisieren. Sie können auch ganz einfach Penetrationstests für Ihr eigenes Netzwerk durchführen, indem Sie kostenlose Dienste wie Intruder nutzen. Je nachdem, wie viel Erfahrung Sie mit Software-Tools haben, finden Sie hier vielleicht einige fortgeschrittene Open-Source-Optionen.

Spülen und Wiederholen

Es ist wichtig zu beachten, dass eine Sicherheitsrisikobewertung ein fortlaufender Prozess sein sollte, da im Laufe der Zeit neue Bedrohungen und Schwachstellen auftreten können. Durch die regelmäßige Durchführung von Risikobewertungen tragen Sie dazu bei, Ihre persönlichen Daten und sensiblen Informationen vor potenziellen Bedrohungen zu schützen – online und offline.

Lassen Sie die Hacker nicht gewinnen – bleiben Sie proaktiv beim Schutz Ihrer Vermögenswerte.